如果 App 在 Android 11 的 x86 模拟器上能正常运行,因此有很好的 root 环境,很方便做 Injection 和 Hook。Objection 框架提供了现成的 SSL Pinning Bypassing 功能,因此我们采用了该框架:https://github.com/sensepost/objection 。具体的原理和操作步骤可以参考这个博客文章:https://www.hackingarticles.in/android-hooking-and-sslpinning-using-objection-framework/。

这里简单记录一下各个步骤:

第一步:Mac 上安装 objection:pip3 install objection

第二步:下载 Frida server for Android 并且 push 到手机 /data/local/tmp 上,root 权限下把 frida server 运行起来。下载地址是 https://github.com/frida/frida/releases ,x86 Android 模拟器下载的是 frida-server-14.2.13-android-x86.xz (https://github.com/frida/frida/releases/download/14.2.13/frida-server-14.2.13-android-x86.xz) 。Mac 端需要执行的命令 adb push frida-server-14.2.13-android-x86 /data/local/tmp 。手机端进入 adb shell 并进入 su 后,需要执行的命令:chmod 0755 /data/local/tmp/frida-server-14.2.13-android-x86 && /data/local/tmp/frida-server-14.2.13-android-x86

第三步:启动 App

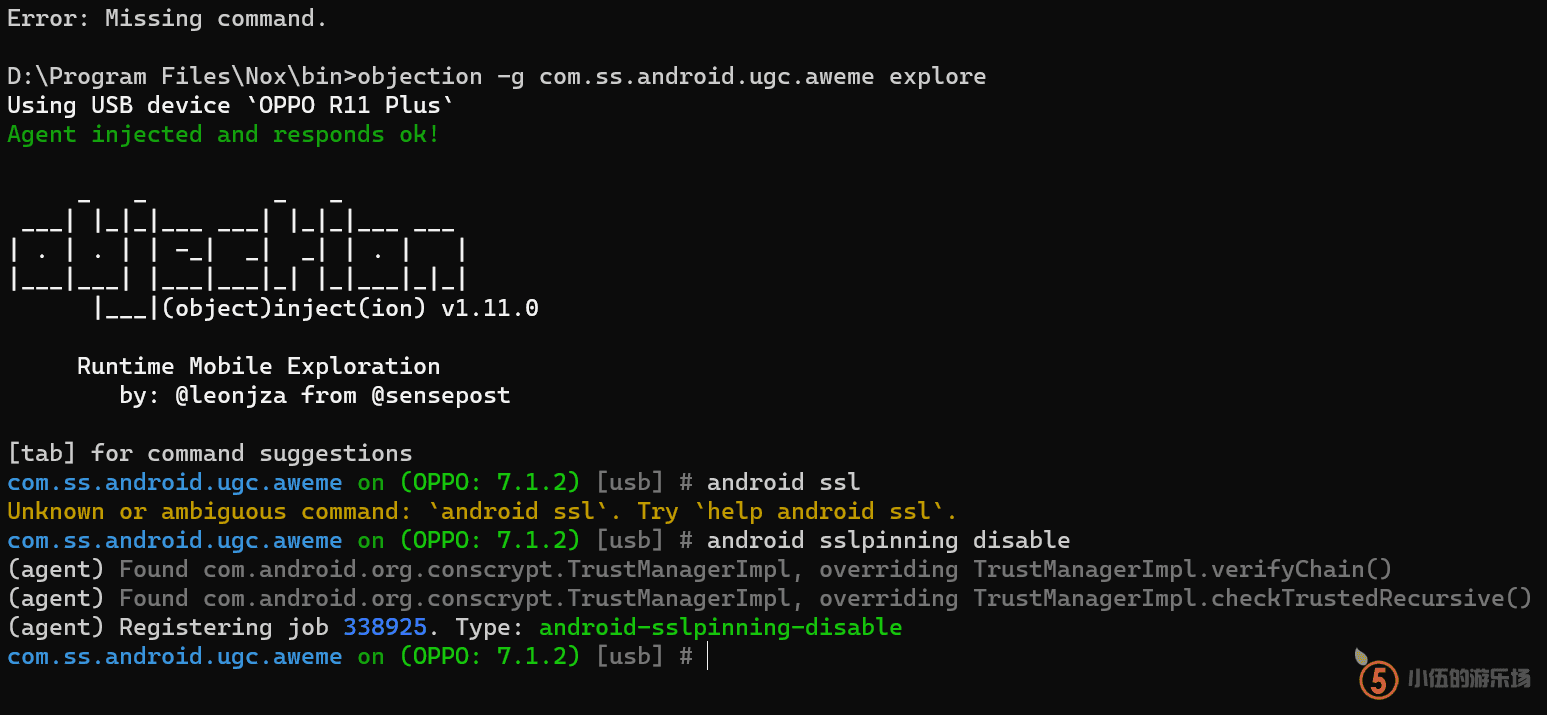

第四步:注入 App 进程,Mac 上执行命令:objection -g app package name explore

第五步:第四步命令执行后会进入一个 objection 的 shell,执行命令 android sslpinning disable 即可 disable APP 的 SSL Pinning。